Mettez en place un environnement de travail sécurisé pour le personnel hybride et distant, où qu'il se trouve.

Gérez l’accès à distance au réseau de votre entreprise sans VPN, pare-feu ou liste blanche d’adresses IP.

Accès rapide et sécurisé au réseau depuis n’importe quel endroit

Configuration, évolutivité et gestion simplifiées

Abordable pour les entreprises de toute taille

Our collaboration with Jimber as their distributor has been smooth since day one. Communication regarding resellers, end customers, and administration runs seamlessly. The technical staff has insight in both simple and complex end user situations. They are always ready to assist both partners and end customers with their innovative solution.

Jimber - Cybersecurity Experts€€€

Jimber - Cybersecurity Experts€€€Les risques d'un environnement de travail à distance ou hybride

Un monde sans environnement de travail à distance ou hybride est devenu inimaginable. Et si cette tendance présente de sérieux avantages, elle constitue un cauchemar pour de nombreux services informatiques. Permettre aux employés d’accéder à des données sensibles depuis leur bureau à domicile ou le café du coin demande plus de temps et de ressources qu’ils ne l’imaginent. Ils représentent une menace constante pour la sécurité de votre réseau. Des mesures de sécurité créatives remplacent les terribles expériences de connexion, mais votre réseau peut être violé à tout moment.

Comment les solutions de sécurité traditionnelles ne sont pas à la hauteur à l'heure du travail à distance

Chaque site en a besoin

Extrêmement long à mettre en place

Ils coûtent des milliers d’euros par site

Temps d’arrêt ennuyeux lors de l’installation

Problèmes réguliers de réseau

Pas de contrôle d’accès granulaire

Risque de mauvaise configuration

Nécessite des pare-feu coûteux

Si un pirate informatique parvient à contourner les VPN ou les pare-feu traditionnels, il aura un accès total au réseau, souvent sur tous les sites, et pourra ainsi accéder librement aux données sensibles de votre entreprise.

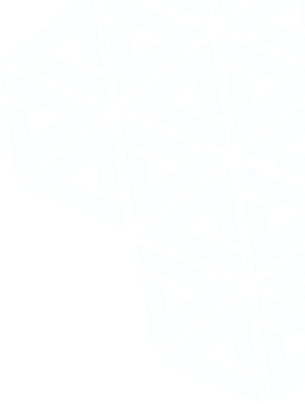

Accès sécurisé à partir de sites distants grâce à l'isolation du réseau « Zero Trust ».

Jimber permet de sécuriser l’accès multi-cloud et l’accès à distance aux applications privées en combinant une architecture de confiance zéro et une isolation du réseau natif du cloud.

L’architecture de confiance zéro utilise une approche « ne jamais faire confiance, toujours vérifier » pour l’accès au réseau. Elle fournit un accès sécurisé en vérifiant toujours l’identité de l’utilisateur et ses droits d’accès en fonction de son rôle et de ses responsabilités.

Une fois l’accès accordé, l’utilisateur ou l’appareil est isolé du reste du réseau à l’aide de la micro-segmentation, qui crée de petits segments isolés au sein du réseau. L’isolation de ces segments garantit que même si un utilisateur ou un appareil est compromis, les dommages restent limités à ce segment particulier et ne peuvent pas se propager au reste du réseau.

Pourquoi Jimber est la meilleure solution pour la sécurité des sites multiples

Facile à mettre en place et à entretenir

L’approche cloud-native de Jimber rend cette solution de sécurité facilement extensible, indépendante du matériel et hautement compatible avec vos solutions actuelles.

Temps d'arrêt limité

Grâce à un déploiement progressif qui ne nécessite aucune installation matérielle, la mise en œuvre de l’isolation du réseau Zero Trust passera presque inaperçue.

Contrôle à partir d'un point central

Vous n’avez pas besoin de matériel sur site pour sécuriser chaque réseau individuel. Au lieu de cela, vous pouvez gérer et surveiller tous les réseaux à partir d’un seul endroit grâce au portail d’isolation du réseau et au contrôleur d’accès d’isolation du réseau.

Contrôle d'accès granulaire

Le portail facilite le suivi des utilisateurs et des appareils qui accèdent à des passerelles et à des ressources spécifiques. De plus, il permet aux administrateurs de créer et de modifier les rôles et les autorisations sans trop d’efforts.

Assistance 24/7

Jimber offre un support 24/7 pour sa solution tout-en-un, ce qui signifie que toutes vos questions de sécurité peuvent être traitées par un seul point de contact.

Sécurité basée sur l'utilisateur

L’accès sécurisé au réseau est basé sur l’identité et les autorisations de l’utilisateur, et non sur sa localisation ou l’appareil qu’il utilise.

Pourquoi Jimber est la meilleure solution pour la sécurité des sites multiples

Facile à mettre en place et à entretenir

L’approche cloud-native de Jimber rend cette solution de sécurité facilement extensible, indépendante du matériel et hautement compatible avec vos solutions actuelles.

Temps d'arrêt limité

Grâce à un déploiement progressif qui ne nécessite aucune installation matérielle, la mise en œuvre de l’isolation du réseau Zero Trust passera presque inaperçue.

Contrôle à partir d'un point central

Vous n’avez pas besoin de matériel sur site pour sécuriser chaque réseau individuel. Au lieu de cela, vous pouvez gérer et surveiller tous les réseaux à partir d’un seul endroit grâce au portail d’isolation du réseau et au contrôleur d’accès d’isolation du réseau.

Contrôle d'accès granulaire

Le portail facilite le suivi des utilisateurs et des appareils qui accèdent à des passerelles et à des ressources spécifiques. De plus, il permet aux administrateurs de créer et de modifier les rôles et les autorisations sans trop d’efforts.

Assistance 24/7

Jimber offre un support 24/7 pour sa solution tout-en-un, ce qui signifie que toutes vos questions de sécurité peuvent être traitées par un seul point de contact.

Sécurité basée sur l'utilisateur

L’accès sécurisé au réseau est basé sur l’identité et les autorisations de l’utilisateur, et non sur sa localisation ou l’appareil qu’il utilise.

Spécificités de l'isolation du réseau Zero Trust

Native de l’informatique en nuage

Contrôle d’accès précis

Microsegmentation du réseau

Sécurité basée sur l’utilisateur

Contrôles réguliers de l’état des appareils

Authentification multifactorielle

Cryptage du trafic de bout en bout

Module complémentaire pour l’isolation des navigateurs et des applications Web

Découvrez comment nous pouvons protéger votre entreprise

Lors de notre appel de démonstration, nous vous montrerons comment fonctionne notre technologie et comment elle peut vous aider à protéger vos données contre les cybermenaces.

Vous avez besoin d'une solution de cybersécurité abordable pour vos clients ?

Nous serions ravis de vous aider à faire participer vos clients.

Onboarding en gants blancs

Formations d’équipe

Un représentant du service clientèle dédié

Factures pour chaque client

Sécurité et confidentialité garanties