Netwerksegmentatie is een beveiligingstechniek die een groot netwerk verdeelt in kleinere subnetwerken of segmenten. Deze beveiligingstechniek verbetert de netwerkprestaties, verbetert de netwerkbeveiliging en vergemakkelijkt het netwerkbeheer. Veel IT-experts begrijpen de voordelen van het isoleren van verschillende delen van een netwerk, maar het lijkt erop dat weinig organisaties deze praktijk ook echt volledig hebben geïmplementeerd. In deze blog verkennen we de basisprincipes van netwerksegmentatie en het belang ervan.

Korte uitleg over netwerksegmentatie

Netwerksegmentatie betekent een netwerk opdelen in kleinere segmenten of subnetwerken. Ze hebben elk hun eigen beveiligings- en prestatiekenmerken. Deze techniek zorgt voor een meer granulaire controle over een netwerk. Het helpt ook om de impact van beveiligingslekken en andere netwerkstoringen te minimaliseren.

Belang van netwerksegmentatie

Netwerkbeveiliging is van het grootste belang in de huidige digitale wereld. Het is essentieel om een cyberbeveiligingsstrategie te hebben vanwege de toename van verbonden apparaten en de toename van cyberaanvallen. Netwerkbeveiliging verkleint het aanvalsoppervlak en minimaliseert de impact van een inbreuk op de beveiliging. Het is eenvoudiger om het netwerkverkeer te monitoren, controleren en beheren door een netwerk op te delen in kleinere segmenten. Dit verbetert de algemene prestaties en stabiliteit van het netwerk. Netwerksegmentatie zorgt ook voor een betere schaalbaarheid en beheer van netwerkbronnen. Netwerksegmentatie is een cruciaal onderdeel van netwerkbeveiliging en -beheer. Organisaties kunnen hun netwerkbeveiliging verbeteren door het belang en de basisprincipes van netwerksegmentatie te begrijpen. Op deze manier kunnen ze hun prestaties verbeteren en hun netwerkbronnen beter beheren.

Wat is netwerksegmentatie?

Elk van de segmenten die gecreëerd worden met netwerksegmentatie is geïsoleerd van de rest, waardoor meer granulaire controle over netwerkverkeer en -beveiliging mogelijk is. Dit helpt de impact van inbreuken op de beveiliging, netwerkstoringen en andere verstoringen te minimaliseren.

Definitie en uitleg van netwerksegmentatie

Netwerksegmentatie is het verdelen van een groot netwerk in kleinere segmenten of subnetwerken met hun eigen beveiligings- en prestatiekenmerken. Dit verbetert de beveiliging en prestaties van het netwerk. Netwerksegmentatie maakt het gemakkelijker om een netwerk te beheren en te onderhouden. Routers, firewalls en andere netwerkapparaten worden gebruikt om verschillende segmenten van het netwerk te isoleren.

Typen netwerksegmentatie (fysiek, logisch)

Er zijn twee hoofdtypes van netwerksegmentatie: fysiek en logisch. Fysieke netwerksegmentatie betekent het fysiek opdelen van verschillende segmenten van het netwerk in afzonderlijke delen van een gebouw of verschillende gebouwen. Logische netwerksegmentatie betekent het logisch opdelen van een netwerk met behulp van software en hardware, zelfs als alles zich in dezelfde fysieke ruimte bevindt.Terwijl fysieke netwerksegmentatie typisch gebruikt wordt in grotere organisaties met meerdere fysieke locaties, wordt logische netwerksegmentatie gebruikt in kleinere organisaties of in situaties waar fysieke scheiding niet praktisch is. Logische netwerksegmentatie is meestal eenvoudiger en sneller te implementeren. Netwerksegmentatie is belangrijk om de beveiliging en prestaties van moderne netwerken te verbeteren. Het is gemakkelijker om het netwerkverkeer te monitoren, te controleren en te beheren wanneer je een netwerk opdeelt in kleinere segmenten. Dit verbetert de algemene stabiliteit en veiligheid van het netwerk.

Netwerksegmentatie vs. microsegmentatie

Als het op netwerkbeveiliging aankomt, moet zowel beleid voor netwerksegmentatie als microsegmentatie worden geïmplementeerd. Netwerksegmentatie richt zich op het beperken van noord-zuid verkeer tussen verschillende netwerken, terwijl microsegmentatie oost-west bescherming biedt binnen een netwerk. Dit betekent het beperken van de toegang tot alle apparaten, servers en toepassingen die met elkaar communiceren. Microsegmentatie is een meer granulaire aanpak voor verkeer binnen een netwerk. Terwijl netwerksegmentatie gezien kan worden als een overkoepelend beveiligingsbeleid voor de hele infrastructuur.

Waarom is netwerksegmentatie belangrijk?

Netwerksegmentatie kan een hele klus zijn om op te zetten, daarom hebben veel bedrijven dit misschien nog niet gedaan voor hun netwerk. Het vereist gedetailleerde informatie over de netwerkinfrastructuur, sterke beveiligingscontroles en ingrijpende aanpassingen aan de netwerkarchitectuur en de bedrijfsprocessen. Op deze manier kunnen segmenten worden gecreëerd zonder gaten te laten. Het implementeren van netwerksegmentatie is niet altijd eenvoudig, maar het is een cruciaal aspect van modern netwerkontwerp en -beheer. De voordelen van netwerksegmentatie wegen ruimschoots op tegen de uitdagingen. Het verbetert de netwerkbeveiliging, verbetert de netwerkprestaties en vergemakkelijkt het netwerkbeheer.

Netwerkbeveiliging verbeteren

Het belangrijkste voordeel van netwerksegmentatie is een betere beveiliging. Het opdelen van een netwerk in kleinere segmenten verkleint het aanvalsoppervlak en minimaliseert de impact van een inbreuk op de beveiliging. Sterke netwerksegmentatie kan aanvallers ervan weerhouden om uit te breken uit een systeem voordat de inbreuk onder controle is en hun toegang is afgesneden. Dit minimaliseert de schade van een inbreuk. Het kan je ook extra tijd geven tijdens een aanval. Een aanvaller kan misschien inbreken in een gesegmenteerd deel van het netwerk, maar het zal langer duren of het kan zelfs onmogelijk zijn om toegang te krijgen tot het hele netwerk. Netwerksegmentatie maakt het gemakkelijker om je meest gevoelige gegevens te beschermen. Het creëert een scheidingslaag tussen servers met gevoelige gegevens en alles buiten het netwerk. Elk segment kan afzonderlijk worden bewaakt en gecontroleerd, waardoor het eenvoudiger wordt om bedreigingen van binnenuit en van buitenaf te identificeren en in te dammen. Sterke netwerksegmentatie maakt het eenvoudiger om een beveiligingsbeleid te implementeren en af te dwingen, zoals firewalls, toegangscontrolelijsten en encryptie om je meest gevoelige gegevens te beschermen.

Netwerkprestaties verbeteren

Een ander belangrijk voordeel van netwerksegmentatie is betere netwerkprestaties. Een netwerk opdelen in kleinere segmenten maakt het mogelijk om zwaar verkeer te isoleren van andere delen van het netwerk. Dit verbetert de algemene prestaties en stabiliteit van het netwerk omdat het aantal hosts en gebruikers binnen een segment vermindert. Het maakt ook het beheer van netwerkbronnen en de toewijzing van bandbreedte gemakkelijker, wat de netwerkprestaties nog verbetert.

Netwerkbeheer vergemakkelijken

Netwerksegmentatie maakt het eenvoudiger om de netwerkinfrastructuur te beheren en te onderhouden. Door een netwerk op te delen in kleinere segmenten is het mogelijk om verschillende delen van het netwerk te isoleren en afzonderlijk te beheren, wat het risico op netwerkstoringen vermindert. Netwerksegmentatie maakt het ook eenvoudiger om bronnen zoals bandbreedte en rekenkracht te beheren en toe te wijzen. Dit verbetert de algemene efficiëntie en schaalbaarheid van het netwerk. Tot slot kunnen organisaties het netwerkverkeer beter monitoren, controleren en beheren, wat de algemene veiligheid en stabiliteit van hun netwerk verbetert.

Hoe werkt netwerksegmentatie?

Vervolgens gaan we in op de stappen die komen kijken bij netwerksegmentatie en de rol van VLAN’s, routers en firewalls.

Stappen voor netwerksegmentatie

De stappen die betrokken zijn bij netwerksegmentatie omvatten:

- Definieer de netwerksegmenten: De eerste stap in netwerksegmentatie is het definiëren van de verschillende segmenten van het netwerk, rekening houdend met factoren zoals prestatie, beveiliging en vereisten voor beheer.

- De netwerktopologie bepalen: De volgende stap is het bepalen van de netwerktopologie, wat zal helpen om ervoor te zorgen dat de netwerksegmentatie wordt geïmplementeerd op een manier die voldoet aan de specifieke behoeften van de organisatie. Met netwerktopologie bedoelen we de fysieke en logische rangschikking van knooppunten en verbindingen in het netwerk. Knooppunten kunnen switches, routers en software met switch- en routerfuncties zijn.

- Maak de segmenten: De volgende stap is het creëren van de segmenten met behulp van netwerktechnologieën zoals VLAN’s, routers, firewalls en meer. Kies de juiste tools, rekening houdend met factoren zoals kosten, schaalbaarheid en prestaties.

- Configureer de segmenten: De volgende stap is het configureren van de segmenten om ervoor te zorgen dat ze goed van elkaar geïsoleerd zijn en dat aan de prestatie- en beveiligingsvereisten wordt voldaan.

- De segmenten bewaken en onderhouden: De laatste stap is het bewaken en onderhouden van de segmenten om ervoor te zorgen dat ze blijven voldoen aan de vereisten voor prestaties, beveiliging en beheer.

De rol van routers, VLAN-segmentatie, segmentatiecontroles, SDN-segmentatie en DMZ’s

Er zijn meerdere manieren om je netwerk te segmenteren. Meestal wordt segmentatie gedaan door een combinatie van firewalls, VLAN’s (Virtual Local Area Networks) en SDN (Software Defined Networking).

Routers

De volgende belangrijke technologie in netwerksegmentatie zijn routers. Ze helpen om verkeer te routeren tussen de verschillende segmenten van het netwerk. Routers gebruiken routeringstabellen om het beste pad voor netwerkverkeer te bepalen. Ze kunnen ook geconfigureerd worden om een beveiligingsbeleid af te dwingen en de verkeersstroom tussen segmenten te beperken.

VLAN-segmentatie

VLAN of Virtual Local Area Network is een belangrijke technologie die kan worden gebruikt om netwerken te segmenteren. Hiermee kunnen meerdere netwerksegmenten op hetzelfde netwerk bestaan, maar dan logisch van elkaar gescheiden. VLAN’s worden gecreëerd door netwerkverkeer te taggen, wat helpt om verschillende segmenten van het netwerk te isoleren. Hoewel deze aanpak het netwerk effectief segmenteert, zijn ze vaak complex om te onderhouden en vereisen ze vaak een uitgebreide herarchitectuur.

Segmentatiecontroles

Een segmentatiecontrole is elk apparaat, proces of systeem dat wordt gebruikt om netwerksegmenten te maken om bedrijfsmiddelen op het netwerk te isoleren. Segmentatiecontroles moeten worden getest om hun doeltreffendheid tegen cyberaanvallen te verifiëren. Deze tests controleren hoe goed segmentatiecontroles verschillende netwerkzones isoleren en worden vaak uitgevoerd tijdens grotere pentests. Op deze manier kunnen organisaties controleren of hun netwerksegmentatie voldoet aan kritieke beveiligingsstandaarden.

Firewalls

Firewalls spelen een belangrijke rol in netwerkbeveiliging en netwerksegmentatie omdat ze gebruikt kunnen worden om verkeer tussen twee afzonderlijke knooppunten op een netwerk te filteren. Ze helpen netwerksegmenten te beschermen tegen bedreigingen van buitenaf door het netwerkverkeer te controleren en te monitoren. Firewalls kunnen specifieke soorten netwerkverkeer toestaan of blokkeren en ze kunnen worden gebruikt om een beveiligingsbeleid af te dwingen en om ongeoorloofde toegang tot netwerksegmenten te voorkomen. Firewallfunctionaliteit in de cloud wordt ook wel FWaaS of Firewall as a Service genoemd. Dit kan voordelen hebben op het gebied van financiën, netwerkprestaties en beveiliging.

Toegangscontrolelijst (ACL)

Een andere controle voor netwerksegmentatie is de Access Control List (ACL). ACLs zijn permissies die verbonden zijn aan een object op het netwerk. Deze rechten specificeren wie toegang heeft tot het object, wie het mag gebruiken en wat het object mag doen. ACLs kunnen beperkend zijn, maar ook erg effectief.

SDN-segmentatie

SDN segmentatie of Software-Defined Network segmentatie isoleert intern netwerkverkeer met behulp van softwaregedefinieerde netwerksegmenten en vooraf gedefinieerde regels. Het is in feite netwerksegmentatie zonder de noodzaak om de infrastructuur te veranderen. SDN segmentatie betekent het creëren van beveiligingsbeleid rond individuele of logisch gegroepeerde applicaties, ongeacht hun fysieke locatie. Het is een modernere benadering van netwerksegmentatie die een SDN-geautomatiseerde netwerkoverlay toepast. Een netwerkoverlay is een netwerk bovenop een ander netwerk, dat de hardcoded beperkingen van een fysiek netwerk wegneemt. Deze aanpak is complex en moet correct worden geïmplementeerd voor succesvolle microsegmentatie.Concluderend kan netwerksegmentatie worden bereikt met deze technologieën. Door te begrijpen hoe deze technologieën werken, kunnen organisaties netwerksegmentatiestrategieën die voldoen aan hun specifieke behoeften beter plannen en implementeren.

DMZ’s

DMZ staat voor gedemilitariseerde zone in netwerkbeveiliging. Het kan een fysiek of logisch subnet (segment) zijn dat een LAN of Local Area Network scheidt van andere niet-vertrouwde netwerken. Meestal betekent dit dat het gescheiden is van het publieke netwerk. DMZ’s worden ook wel perimeternetwerken genoemd omdat ze gedefinieerd worden door twee strikt gesegmenteerde grenzen. Eén grens tussen de DMZ en het niet-vertrouwde externe netwerk en een andere tussen de DMZ en het interne netwerk. Meestal zijn deze grenzen firewalls die de bedrijfsbronnen isoleren van het interne netwerk en van de niet-vertrouwde netwerken buiten.

Netwerksegmentatie implementeren

Het is belangrijk om netwerksegmentatie goed te implementeren om de gewenste voordelen te behalen als het gaat om netwerkontwerp en -beheer. We gaan in op de best practices voor netwerksegmentatie, de beschikbare tools en de factoren waarmee rekening moet worden gehouden bij de implementatie.

Best practices voor netwerksegmentatie

Het is belangrijk om best practices te volgen om de gewenste resultaten te bereiken bij het implementeren van netwerksegmentatie. Enkele best practices voor netwerksegmentatie zijn

- Volg het principe van de minste privileges: Het principe van de minste privileges is een van de belangrijkste principes van zero trust. Dit houdt in dat netwerktoegang op elk niveau wordt geweigerd en dat alle partijen authenticatie en verificatie moeten bieden voordat ze toegang krijgen tot andere delen van het netwerk. Het is belangrijk om te minimaliseren wie en wat toegang heeft op basis van hun werkelijke behoefte. Dit betekent dat niet iedereen toegang nodig heeft tot elk deel van het netwerk. Door het principe van de minste privileges te volgen, kun je hosts, diensten, gebruikers en netwerken beperken in hun toegang tot gegevens en functies die buiten hun directe verantwoordelijkheid vallen. Alleen gebruikers met de juiste rechten hebben toegang tot de gegevens binnen dat netwerk. Met een zero-trust architectuur kunnen netwerkbeheerders slechte actoren of onbevoegde partijen identificeren die de systemen proberen te infiltreren. Dit versterkt de algehele netwerkbeveiliging en maakt het gemakkelijker om het verkeer binnen het netwerk te monitoren en te volgen.

- Toegangspunten van derden beperken: Het is ook belangrijk om de toegang van derden tot uw netwerk te beperken om het aantal toegangspunten tot een minimum te beperken. Het geven van te veel externe toegang aan derden blijft een belangrijk kwetsbaar punt voor organisaties. Het is belangrijk om de beveiligings- en privacypraktijken van de derde partijen te beoordelen en ervoor te zorgen dat ze net genoeg toegang hebben om hun aangewezen verantwoordelijkheden uit te voeren en niets meer. Derden kunnen worden geïsoleerd door unieke portals te maken met aangepaste toegangscontroles voor elke partij.

- Controleer en bewaak je netwerk voortdurend: Tijdens het segmentatieproces moet er een constante controle zijn van het netwerkverkeer en de netwerkprestaties om ervoor te zorgen dat de architectuur veilig is en dat er geen gaten of kwetsbaarheden zijn. Op deze manier kun je snel verkeers- en beveiligingsproblemen identificeren en isoleren. Regelmatige audits en penetratietests om zwakke plekken in de architectuur aan het licht te brengen zijn ook belangrijk. Dit stelt organisaties in staat om de effectiviteit van hun huidige beveiligingsbeleid opnieuw te evalueren en aan te passen. Audits en monitoring zijn ook bijzonder belangrijk wanneer uw bedrijf groeit en uw netwerkarchitectuur mogelijk niet meer aan uw behoeften voldoet. Dit kan je helpen om je netwerksegmentatieontwerp aan te passen aan je nieuwe behoeften, optimale prestaties en beveiliging.

- Visualiseer je netwerk: Om een effectieve en veilige netwerkarchitectuur te ontwerpen, moet je eerst begrijpen waarom je gebruikers zijn, uit welke componenten je netwerk bestaat en hoe alle systemen met elkaar in verband staan. Het zou moeilijk zijn om te plannen en uw gewenste toestand te bereiken zonder een duidelijk beeld van uw huidige toestand. Identificeer wie toegang nodig heeft tot welke gegevens zodat je je netwerk succesvol in kaart kunt brengen.

- Creëer eenvoudigere legitieme gegevenspaden: U moet uw architectuurontwerp evalueren en plannen rond de paden die gebruikers zullen nemen om verbinding te maken met uw netwerk. Het is belangrijk om veilige toegangspunten te creëren voor je gebruikers, maar je moet ook aandacht besteden aan hoe slechte actoren zouden kunnen proberen om illegaal toegang te krijgen tot diezelfde segmenten. Legitieme paden moeten makkelijker te navigeren zijn dan illegale paden om je beveiliging te verbeteren. Als je bijvoorbeeld firewalls hebt tussen je leveranciers en de gegevens waartoe ze toegang moeten hebben, zijn slechts enkele van deze firewalls in staat om slechte actoren te blokkeren. Dit betekent dat u uw architectuur moet heroverwegen.

- Activa identificeren en labelen: Voordat je begint met een netwerksegmentatieproces, moet je een inventarisatie maken van je bedrijfsmiddelen en er waarden aan toekennen. Deze bedrijfsmiddelen moeten worden georganiseerd op basis van hun belangrijkheidsniveau en gegevensgevoeligheid. Een asset kan van alles zijn, van een IoT-apparaat (Internet of Things) tot een database. Door deze assets van lagere en hogere waarde te scheiden en tegelijkertijd een uitgebreide lijst van bedrijfsactiva bij te houden, wordt de overgang en implementatie van een netwerksegmentatiestrategie eenvoudiger.

- Combineer vergelijkbare netwerkbronnen: Nadat de inventaris van je bedrijfsmiddelen is gedocumenteerd, moet je beginnen met het groeperen van gelijksoortige netwerkbronnen in individuele databases. Dit zal tijd besparen en de beveiligingsoverhead verminderen. Door gegevens te categoriseren op type en mate van gevoeligheid kun je snel beveiligingsbeleid toepassen en tegelijkertijd je gegevens efficiënter beschermen. Deze praktijk maakt het ook eenvoudiger om te bepalen welke netwerken prioriteit hebben boven andere. Dit maakt netwerkmonitoring en -filtering toegankelijker.

- Segmenteer je netwerk niet te veel of te weinig: Een veelgemaakte fout bij het implementeren van netwerksegmentatie is het oversegmenteren van een netwerk of het ondersegmenteren van een netwerk in te weinig segmenten. Organisaties gaan er vaak ten onrechte van uit dat zoveel mogelijk segmenteren het hoogste beveiligingsniveau creëert. Je zou genoeg middelen moeten hebben om meerdere netwerken te controleren en te monitoren zonder dat dit de productiviteit van medewerkers beïnvloedt. Oversegmentatie zorgt ervoor dat medewerkers langs meerdere toegangspunten moeten om toegang te krijgen tot gegevens. Dit zorgt voor inefficiënte workflows en beperkt de verkeersstroom. Het kan ook meer kwetsbaarheden creëren omdat het langer duurt om beveiligingsupdates te implementeren voor elk individueel netwerk. Te veel segmenten voegen onnodige complexiteit toe, maken het moeilijker om het hele netwerk te beheren en verhogen het risico op het maken van fouten. Aan de andere kant kan ondersegmentering ook ineffectief blijken als er niet genoeg scheiding is tussen elk systeem.

- Beveiliging en bescherming van endpoints implementeren: Endpoint-apparaten zijn vaak het doelwit van cyberaanvallen omdat ze vaak onbeveiligd zijn en geen goede bescherming hebben. Eén gehackt apparaat kan een ingang vormen voor hackers om het hele netwerk binnen te dringen. Met technologie zoals EDR (Endpoint Detection and Response) kunnen organisaties een extra beveiligingslaag bieden door proactief aanvalsindicatoren en compromitteringsindicatoren te controleren.

De juiste tools kiezen voor netwerksegmentatie

Er zijn veel hulpmiddelen beschikbaar voor netwerksegmentatie. We zullen ze onderverdelen in twee groepen, de hardware-gebaseerde oplossingen en de software-gebaseerde oplossingen. Voorbeelden van hardwarematige oplossingen zijn routers, firewalls en switches. Softwarematige oplossingen zijn onder andere VLAN “s en netwerktoegangscontrole (NAC). Het is belangrijk om rekening te houden met factoren zoals kosten, schaalbaarheid, prestaties en gebruiksgemak bij het kiezen van je tools voor netwerksegmentatie.In het verleden werden meerdere VPN” s gebruikt om netwerken te segmenteren en de toegang tot gevoelige systemen te beveiligen. Dit brengt een hoop problemen met zich mee, zoals:

- Schaalbaarheid: Als je VPN’s gebruikt, word je uiteindelijk toegeeflijker om de lijst met regels beheersbaar te houden.

- Impact op prestaties: VPN’s voegen complexiteit toe aan netwerken en dit kan de latentie verhogen en de prestaties van applicaties beïnvloeden.

- Onvoldoende audit trails: Er zijn niet genoeg details over wie elke query of opdracht heeft uitgevoerd, alleen dat er een sessie heeft plaatsgevonden.

Factoren waarmee je rekening moet houden bij het implementeren van netwerksegmentatie

Er zijn verschillende factoren waarmee rekening moet worden gehouden bij het implementeren van netwerksegmentatie, waaronder:

- Netwerkgrootte en -complexiteit: Het is belangrijk om de grootte en complexiteit van een netwerk te kennen om te bepalen welke tools en technieken het meest geschikt zijn voor netwerksegmentatie.

- Beveiligingsvereisten: Beveiligingsvereisten bepalen de soorten netwerksegmenten die gecreëerd moeten worden en het beveiligingsbeleid dat geïmplementeerd moet worden.

- Prestatievereisten: Het is belangrijk om de exacte prestatievereisten te kennen omdat deze zullen bepalen welke soorten netwerksegmenten moeten worden gecreëerd en welke soorten tools moeten worden gebruikt om het netwerkverkeer te beheren.

- Vereisten voor netwerkbeheer: De vereisten voor netwerkbeheer bepalen welke soorten tools gebruikt moeten worden om de netwerksegmenten te beheren en te onderhouden.

Netwerksegmentatie is een kritisch aspect van netwerkontwerp en -beheer, dus het is belangrijk om het op de juiste manier te implementeren om de gewenste resultaten te behalen. Organisaties kunnen netwerksegmentatiestrategieën implementeren die aan hun behoeften voldoen door best practices te volgen, de juiste tools te kiezen en rekening te houden met de factoren die een rol spelen bij netwerksegmentatie.

Conclusie

We hebben nu het belang van netwerksegmentatie en de voordelen ervan voor organisaties besproken.

Overzicht van belangrijke punten

Samengevat hebben we de volgende belangrijke punten besproken:

- Het belang van netwerksegmentatie

- De voordelen van netwerksegmentatie: verbeterde beveiliging, verbeterde netwerkprestaties en vereenvoudigd netwerkbeheer

- Verschillende benaderingen van netwerksegmentatie: VLAN-segmentatie, routers, segmentatiecontroles, DMZ’s en SDN-segmentatie

Toekomstperspectieven voor netwerksegmentatie

Netwerksegmentatie wordt alleen maar belangrijker naarmate de bedreigingen in het digitale landschap blijven evolueren. Organisaties moeten ervoor zorgen dat hun netwerken veilig en beschermd zijn tegen mogelijke aanvallen, omdat ze steeds afhankelijker worden van technologie.

Laatste gedachten en aanbevelingen

Kortom, netwerksegmentatie is een essentieel aspect van netwerkbeveiliging dat niet over het hoofd mag worden gezien. Organisaties kunnen de beveiliging verbeteren, de netwerkprestaties verhogen en het netwerkbeheer vereenvoudigen door hun netwerk op te delen in segmenten. Je moet regelmatig beveiligingsbeoordelingen uitvoeren en de nieuwste netwerksegmentatietechnieken toepassen om evoluerende bedreigingen voor te blijven.

Jimber oplossingen

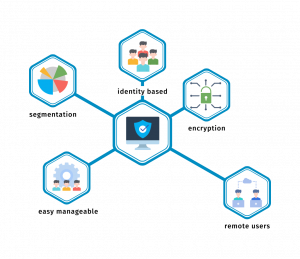

Netwerk Isolatie

Een aanvaller kan eenvoudig de netwerkperimeter van een organisatie doorbreken en toegang krijgen tot lokale netwerkbronnen. Hackers kunnen nog steeds in de segmenten komen die op het bedrijfsnetwerk zijn gemaakt. Onze netwerkisolatie zorgt voor veilige toegang tot bedrijfsnetwerken door elke gebruiker en elk apparaat voortdurend te authenticeren. Niets vertrouwen en alles verifiëren zorgt voor een betere beveiliging en microsegmentatie. Gebruikers hebben alleen toegang tot applicaties, gegevens en apparaten die expliciet zijn gedefinieerd door hun perimeters in plaats van volledige toegang tot het netwerk. Je hoeft niet langer te vertrouwen op dure hardware dankzij deze netwerksegmentatie op softwareniveau. De microsegmentatie vermindert ook de plaatsen waar bedreigingen naartoe kunnen gaan en van waaruit ze kunnen aanvallen. In plaats van complexe netwerksegmentatie uit te moeten voeren, kunnen organisaties hun netwerk eenvoudig zelf segmenteren. Een van de onderdelen van Network Isolation is onze Network Isolation Portal. Je kunt alle activiteit van applicaties zien en je netwerk verder afstemmen.